В последние пару лет на фоне резкого взлёта систем на основе искусственных нейронных сетей человечество также незаметно вступило в эпоху постквантовой криптографии.

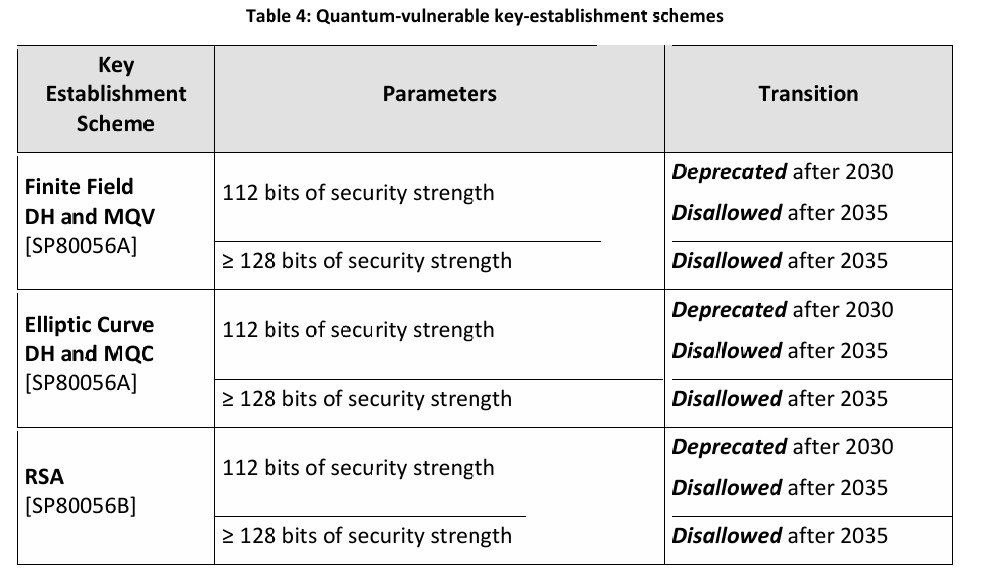

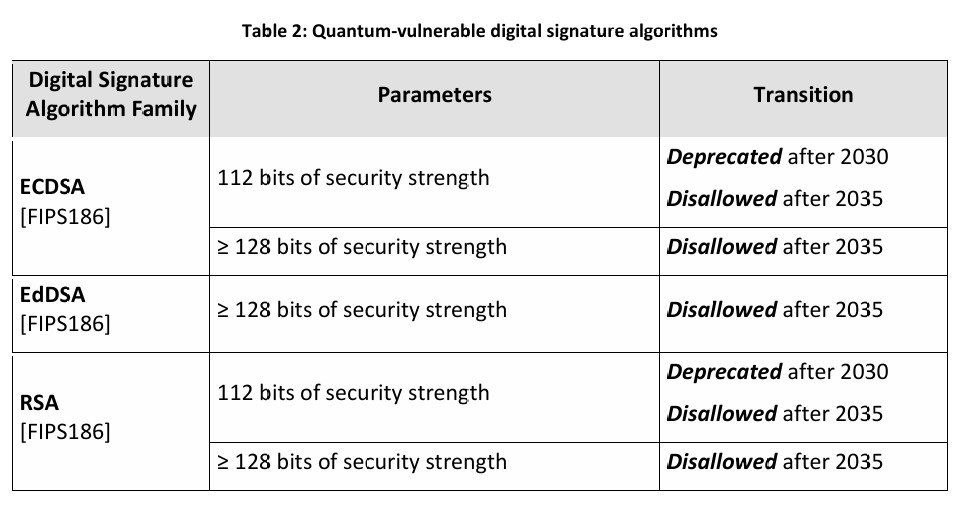

По крайне мере, видимо так считают одни из ведущих специалистов в области стандартизации алгоритмов - Национальный институт стандартов и технологий США (NIST). На приложенных скриншотах из официального документа (2024 pdf клир оф.сайт NIST ) показано, что специалисты считают 2030 годом официального "устаревания" современных криптографических алгоритмов на основе эллиптических кривых. А в 2035 году такие алгоритмы должны полностью перестать использоваться. Если зайти в информацию о текущем защищённом соединении с сервером в Chrome или Firefox, то как раз можно увидеть, что используется какие-то из этих базовых алгоритмов.

Это может означать, что к середине следующего десятилетия вероятно повсеместно появятся рабочие мейнфреймы/серверы/облака, имеющие на борту CPU с сопроцессорами на основе квантовых вычислительных устройств. Что в перспективе несёт угрозу всем компонентам современных цифровых систем защиты данных от шифрованных дисков с бизнес-данными до систем авторизации и аутентификации в мобильных банках.

немного дополнительного контекста с Божьей помощью ChatGPT:

Современная криптография в интернете (например, RSA, ECC, ECDSA) основана на вычислительной сложности задач, таких как факторизация больших чисел или логарифмы на эллиптических кривых. Эти задачи трудно решить классическими компьютерами, но алгоритмы Шора и Гровера, запущенные на квантовых компьютерах, могут кардинально сократить время их взлома — с миллиардов лет до часов или дней.

Чтобы защититься от будущих квантовых угроз, криптографическое сообщество и национальные организации, такие как NIST, уже несколько лет активно разрабатывают и стандартизируют постквантовые алгоритмы.

Одним из важных направлений сегодня является использование гибридных криптосистем — комбинации классических и постквантовых алгоритмов. Например, при установке защищённого соединения применяется сразу двойной механизм обмена ключами — RSA + Kyber. Это позволяет сохранить совместимость с текущими системами и повысить стойкость даже при частичном компрометировании.